LARA论文阅读笔记

论文概述

https://www.usenix.org/system/files/usenixsecurity24-zhao.pdf

(SaTC + 大模型):使用污点分析技术来检测嵌入式系统漏洞的方法

核心思路

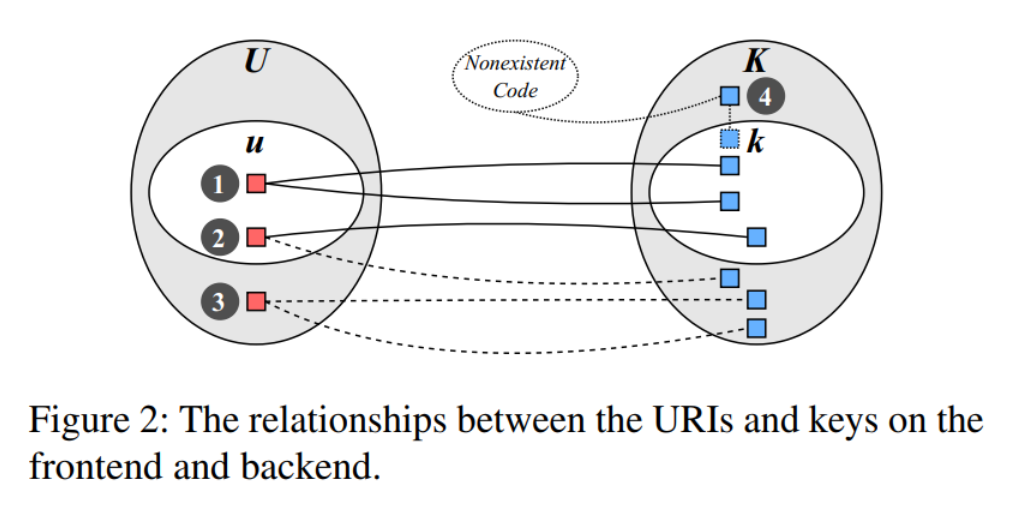

- 嵌入式固件中代码(输入处理函数)与数据(URI,KEY)的语义联系有助于识别污点分析的source点

- 将用户输入条目分为URI和KEY两类,并进行两类的mapping工作,有助于发现隐藏的URI和KEY

- 关系图:

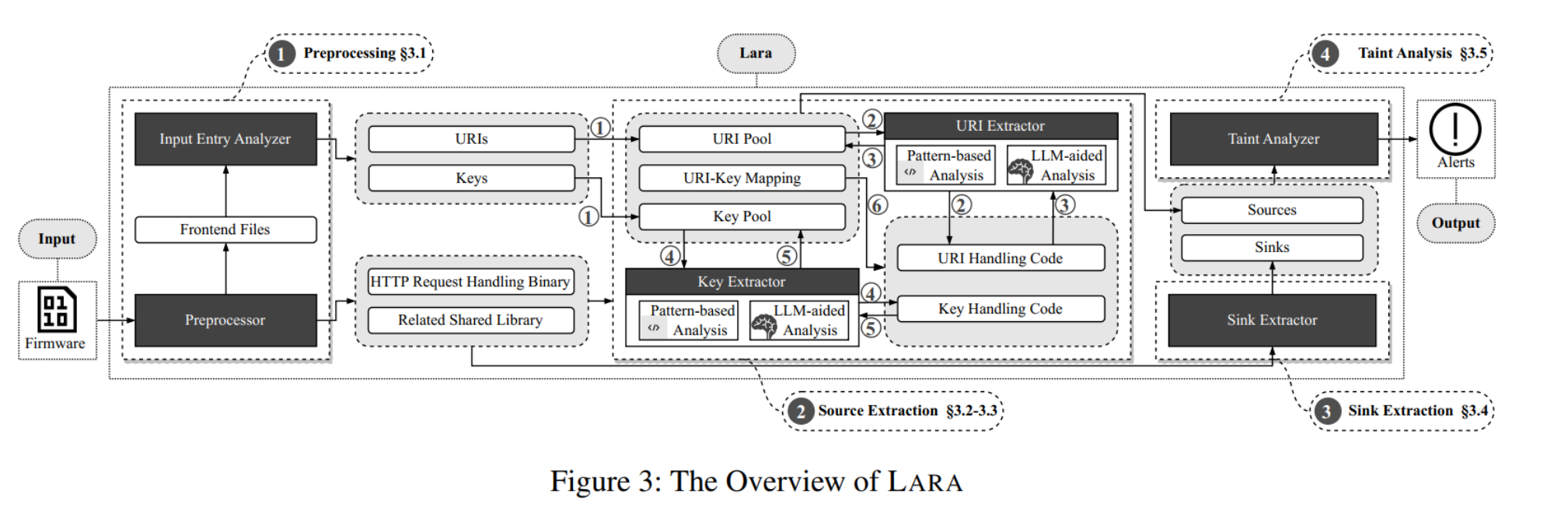

- 提取:先从前端获取一部分,然后在后端识别URI或KEY处理代码,再扩展

- 关系图:

- 分为两个模块:

- pattern-based静态分析

- LLM辅助分析:代码语义分析(大模型在总结代码语义上有很好的效果)

- (sink点提取)

优势

- 添加大模型,通过语义理解的方式来辅助判断,显著提升了关键字识别的准确率

- 降低了漏洞检测假阳率

- 大模型与基于pattern匹配两种模式的结合

- URI、KEY分离的思想

结果

203个设备,21个厂商

相较于SaTC,KARONTE分别多发现了556,602个漏洞,降低假阳率57.0%,54.3%

57个设备中发现了245个0-day,162个CVE

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Small Utopia!

评论